Audit sécurité informatique

Nous évaluons vos risques cyber grâce à nos offres d’audit sécurité et nos conseils en cyberdéfense

Découvrir l’offre Le leader indépendant de l’intégration et de la gestion

des flux digitaux des entreprises

Le leader indépendant de l’intégration et de la gestion

des flux digitaux des entreprises

Une demande, besoin d’un conseil ?

0821 201 201 (0,18€ TTC/min)

Hôpitaux paralysés, entreprises avec les activités logistiques bloquées, organismes victimes de fuites de données… les attaques informatiques de types Ransomware ne cessent de progresser en nombre, générant toujours plus de conséquences graves au niveau économique et en terme d’image de marque.

Avec la pandémie la situation s’est aggravée et le télétravail a poussé les entreprises à revoir leur stratégie en terme de Cybersécurité. Il ne s’agit plus seulement de protéger la structure interne mais d’assurer la cybersécurité au niveau des enpoints.

Aujourd’hui il existe de nombreux challenges auxquelles il faut faire face. En premier lieu, on pense bien sûr au manque de ressources en cyber sécurité. On estime qu’il faudrait former 4 millions de personnes pour répondre au besoin du marché mondial.

L’écosystème des offres en cybersécurité est pléthorique et parfois complexe à appréhender.

On constate également que le nombre de solutions de sécurité est aujourd’hui pléthorique et le challenge est de pouvoir choisir les plus pertinentes selon les problématiques métiers. À cela s’ajoute la capacité à réaliser l’intégration et à définir les politiques de sécurité en réalisant un audit de sécurité informatique. Cela rejoint ainsi le manque de compétence et donc la pertinence de se faire accompagner.

Au delà de cela, les organisations s’interrogent sur la façon de réduire les risques d’exposition tout en réduisant la complexité. Un autre challenge consiste à disposer d’une bonne visibilité de son SI et d’avoir une capacité de réaction la plus rapide possible, ceci passe par des entités expertes dans ce domaine, comme le SOC (Security Opération Center). Enfin, il peut s’agir pour certaines entités de se mettre en conformité avec des réglementations (ISO 27001, ISAE 3402, PCI-DSS, RGPD …)

Tout d’abord, il est recommandé d’avoir un état de l’art de son SI. En effet, avec un Audit de sécurité, cela va permettre de connaitre le niveau de sécurité global de son SI. Il est indispensable d’avoir une compréhension précise des composants du SI, de traiter systématiquement les vulnérabilités en appliquant des correctifs ou en procédant à la segmentation du réseau. Il est particulièrement important de surveiller les modifications de configuration des systèmes et d’analyser en continu le trafic réseau, afin de détecter les comportements anormaux ou les signaux faibles pour pouvoir identifier des attaques, aussi discrètes soient-elles.

Vous souhaitez réaliser un audit de cybersécurité ? Contactez-nous !

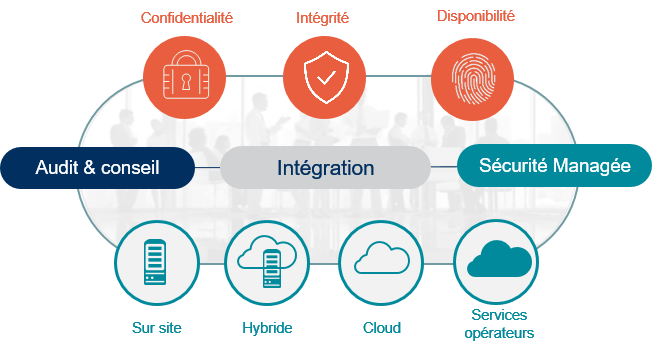

NXO analyse votre besoin avec une approche agnostique et vous conseille sur les solutions les plus performantes et pertinentes adaptées à votre infrastructure existante.

En se basant sur la gestion du risque, NXO peut répondre à vos besoins en termes de sécurité pour servir vos enjeux, besoins métiers et les attentes en termes d’obligations légales, réglementaires et normatifs.

NXO évalue en permanence les solutions de sécurité pour vous recommander et vous fournir des informations produit précises et conseiller votre organisation sur ce qui correspond le mieux à vos besoins et à votre activité. NXO peut également vous accompagner dans l’exploitation des dernières innovations technologiques en matière de cybersécurité.

NXO dispose des compétences dans de multiples domaines d’expertises :

Contactez-nous pour votre projet de cybersécurité en suivant ce lien

Consultez nos conférences en ligne sur la cybersécurité en web diffusion

NXO dispose d’une forte expertise multi marques afin de vous conseiller et de vous orienter parmi les nombreuses solutions de cybersécurité du marché. En couvrant l’ensemble des domaines de la sécurité et bénéficiant de nombreuses certifications, nous vous aidons à réduire les coûts tout en optimisant la sécurité de votre Système d’Information.

Nous sommes partenaires des meilleurs éditeurs en cybersécurité

Nous possédons le plus haut niveau d’expertise sur les différentes technologies périmétriques, Cloud, Endpoint, ainsi que le niveau de partenariat le plus élevé pour vous proposer les solutions les mieux adaptées à vos problématiques métier. Nous collaborons notamment avec les éditeurs leaders en matière de sécurité informatique parmi lesquels : Fortinet, Cisco, Checkpoint, Stormshield, Paloalto, Imperva, F5, Vadesecure, Proofpoint, Yubico, Trend Micro ou encore Backbox.

En savoir plus sur les partenaires de NXO en matière de cybersécurité

Le label ExpertCyber est destiné à valoriser les professionnels en sécurité numérique ayant démontré un niveau d’expertise technique et de transparence dans les domaines de l’assistance et de l’accompagnement de leurs clients.

Les approches traditionnelles sont axées sur des mesures de protection préventives et fondées sur les risques. En se basant sur le risque, cela signifie que l'investissement dans la sécurité est fonction de la valeur perçue des informations protégées. Ces approches continuent d'être des aspects nécessaires de la sécurité. Cependant, il est important d’y inclure deux capacités supplémentaires : la vigilance et la résilience.

La vigilance repose sur une surveillance continue des menaces qui permet une détection précoce (disposer d’un SOC en est un parfait exemple). La résilience est la capacité de réagir et de récupérer. Ces capacités doivent être continuellement améliorées pour anticiper le paysage croissant des menaces.

Il faut savoir répondre à la question primordiale : "avez-vous une bonne connaissance de votre système d’information, des applications et des données sensibles ?"

Il faut donc commencer par faire un état des lieux via un audit.

Cet audit va permettre de prendre connaissance du contexte général du SI de l'organisation et d'évaluer les risques associés. A partir de cette prestation, on pourra définir un plan d'action pour la mise en place de la politique de sécurité (ex : sensibilisation utilisateurs, mise en place de nouvelles solutions de cybersécurité).

Le modèle Zero Trust de Forrester a été mis au point en 2009, en réponse à des attaques malveillantes ciblées, venues de l'intérieur. Dans ce type de scénario, le modèle basé sur le périmètre est inefficace. A l’image du modèle Zero Trust dont le principe de base consiste à ne faire confiance à personne, l'approche développée par Forrester pour sécuriser l'entreprise consiste à éliminer l'idée même d'un réseau interne plus fiable qu’un réseau externe. En d'autres termes, le réseau interne et le réseau externe doivent être considérés aussi peu sûrs l'un que l'autre. Forrester a d’ailleurs souligné le fait que l'utilisation de plus en plus fréquente de la technologie mobile, joue un rôle moteur dans la création d'un nouveau modèle de sécurité informatique. Le modèle Zero Trust repose sur trois concepts principaux:

Pour en savoir plus sur le zero trust, consultez nos articles de blog :

Zero trust : une stratégie de sécurisation sans VPN

Pourquoi appliquer le zero trust en matière de cybersécurité pour assurer sa cyberdéfense ?

Comment déployer sa stratégie de cybersécurité en « zero trust » pour globaliser sa cyberdéfense

L’intégrateur de solutions de cybersécurité contribue au choix de la solution et en assure la mise en place au sein du service informatique de l’entreprise. Il intègre dans l’environnement de production la solution de sécurité et en assure le déploiement. Il peut également assurer l’exploitation et le maintien en condition opérationnelle dans la durée à travers la fourniture d’un service de sécurité managé.

Aujourd’hui il existe un nombre très important de solutions dans de multiples domaines (infrastructure, endpoint, cloud, gestion des identités, applicatifs etc.). Dans ce domaine l’intégrateur va jouer un grand rôle pour déterminer les solutions les plus performantes et surtout les plus pertinentes pour l’entreprise ayant ce besoin. Comme chaque entreprise à ses propres problématiques métiers (des données sensibles spécifiques, des environnements propres), il est important de bénéficier de conseil d'experts en cybersécurité.

Un intégrateur présente l’avantage de travailler avec des organisations très variées que cela soit dans le privé, le public ou ayant des contraintes réglementaires spécifiques (PCI-DSS par exemple). Cela lui permet d’avoir une vision globale et une expérience éprouvée pour définir les solutions les plus pertinentes et assurer la mise en place.

Conceptualisé par Gartner en 2019 le SASE (Secure Access Service Edge) vise à répondre à une nouvelle problématique : avec la montée en puissance du Cloud, les entreprises ont besoin de s’assurer que leurs collaborateurs accèdent aux ressources stockées à l’extérieur de façon extrêmement fluide et en toute sécurité.

Le but du SASE est de combiner les fonctions les plus efficaces pour apporter une solution qui utilise le cloud pour sécuriser les réseaux, les données et les applications.

SASE est ainsi une architecture basée sur le cloud qui fournit des services réseau et de sécurité destinés à protéger les utilisateurs, les applications et les données.

Selon Gartner, au moins 40 % des entreprises adopteront le modèle SASE d’ici 2024.

Le SSE ou périphérie des services de sécurité, telle que le définit Gartner, est une convergence de services de services de sécurité réseau fournis à partir d'une plate-forme cloud spécialement conçue. Il comprend 3 services principaux :